Lo human firewall: cos’è e perché è importante per la sicurezza aziendale

Lo human firewall è un dipendente opportunamente educato, istruito e formato per riconoscere gli attacchi che sfruttano le persone e le loro lacune in ambito cyber security prima ancora che le falle tecnologiche dei sistemi informatici. Ecco perché una tale formazione è importante per tutte le aziende.

Al giorno d’oggi uno dei termini che spesso si usano all’interno di un’azienda nell’ambito della sicurezza informatica è “human firewall”: ma di preciso, che cosa s’intende con tale espressione?

Con questa terminologia si intende un essere umano che viene opportunamente educato, istruito e formato al fine di riconoscere gli attacchi che sfruttano, prima ancora che le falle tecnologiche di un sistema informatico, la persona e le sue lacune in ambito di security, così da poter evitare di cadere nelle trappole dei malintenzionati e non compromettere il proprio perimetro aziendale.

Ci si potrebbe chiedere: ma una tale formazione, essendo ad ogni modo una forma d’investimento, è una spesa necessaria da inserire all’interno del budget? La risposta è decisamente sì e i motivi sono lampanti.

Human firewall: un valido investimento per le aziende

Una ditta che investe non solo sull’infrastruttura, ma anche sulle conoscenze dei propri dipendenti in merito, diminuisce sensibilmente le possibilità di vedere i propri dati finire in mano ai criminali che intendono sfruttarli per i loro scopi.

Un dipendente formato a riguardo si sentirà più sicuro e meno soggetto a sbagli potenzialmente fatali, aumentando quindi la produttività intesa sia come qualità che come quantità.

L’investimento iniziale si rivela prezioso sul lungo termine: un dipendente formato e opportunamente aggiornato sulle tecniche di human firewalling renderà costantemente maggiore il livello di sicurezza generale dell’infrastruttura e della ditta alla quale appartiene.

La domanda che sorge spontanea a questo punto è: come si diventa human firewall? Per rispondere occorre precisare che ci sono due elementi da considerare: l’insegnante e il processo.

Diventare uno human firewall: struttura formativa

Parlando dell’insegnante, esistono svariati professionisti del settore che tra i loro servizi offrono corsi ad hoc per istruire i dipendenti delle ditte sul tema dello human firewall; proprio perché il problema è di notevole importanza, ci si è subito allineati per offrire alle aziende servizi di formazione adeguati.

L’importante è rivolgersi a professionisti seri e di comprovata qualità, non a persone che s’improvvisano esperti del settore senza averne una concreta e reale conoscenza. Tale punto sembra scontato e banale ma sottolinearlo su un tema così delicato è essenziale.

Relativamente al processo, s’intende invece delineare i passi che vanno seguiti al fine di fornire un servizio efficace ai dipendenti e mantenerli costantemente aggiornati nel tempo. In linea di massima possiamo definire tale prassi composta da 7 punti, e cioè:

- policy dettagliate, chiare ma senza sovraccarico: quando i dipendenti vengono istruiti sul tema dello human firewall, hanno bisogno di istruzioni chiare, dettagliate, che coprano tutti i punti del tema specifico che si sta affrontando. Occorre ricordare però che i dipendenti hanno anche altri temi su cui formarsi ed altre informazioni da immagazzinare durante la loro giornata lavorativa: bombardarli di concetti senza sosta non è il modo migliore per aiutarli. La fretta non deve essere cattiva consigliera ma anzi i tempi di apprendimento delle persone vanno rispettati e tenuti in considerazione;

- la continuità è importante: spesso, con prodotti specifici o affini, si considera di effettuare l’aggiornamento dei dipendenti una o due volte l’anno. Con lo human firewall non è così: i pirati informatici sono sempre all’opera per sperimentare nuovi modi per ingannare le loro vittime, pertanto è importante stare al passo ed aggiornare costantemente i propri dipendenti;

- motivare i dipendenti: riuscire a far sentire apprezzati ed importanti i propri collaboratori è un passo fondamentale per riuscire a sviluppare uno human firewalling. Ad esempio, premiare un dipendente con un encomio visibile a tutti i suoi colleghi per aver riconosciuto una mail di phishing motiverà ancor di più l’autore dell’opera e sarà di sprono per gli altri ed emularlo in impegno e dedizione all’opera;

- nessuna esclusione: bisogna esortare tutti i membri dell’azienda ad istruirsi sul tema e diventare human firewall. Occorre valutare le paure dei dipendenti, aiutarli a superarle ma al contempo non pensare che vi siano persone che possono restare escluse; anzi, spesso cono i cosiddetti “intoccabili” ad essere il bersaglio preferito dei pirati, come i C level, poiché rubando le loro credenziali si da inizio a campagne di spear phishing;

- condivisione: coloro che vengono formati sul tema dovrebbero condividere cosa hanno appreso con i collegi e mostrarsi disponibili ad aiutarli in caso di dubbi o domande. Lavorare in comparti stagni, quando si formano gli human firewall, non è produttivo ma anzi ampiamente dannoso;

- continua sorveglianza: non basta formare i propri dipendenti. Non si può attendere un reale attacco e pagarne le conseguenze in caso di persone non formate/che non hanno compreso pienamente i concetti trasmessi. Può essere utile simulare un attacco e vederne i risultati: ad esempio, mettere in piedi una campagna di phishing gestito dalla ditta stessa ed inviare un membro esperto in human firewalling a parlare con un dipendente che è caduto nella trappola ed ha cliccato sui link delle mail, per spiegargli dove ha sbagliato e perché;

- proattività: tutti devono essere formati sullo human firewalling, ma è bene che esista un team dedicato specificatamente a questo e che sviluppi costantemente le proprie competenze in maniera come attività primaria. Tale team dovrebbe costantemente cercare le nuove minacce, proporre una soluzione e portare entrambi gli aspetti all’attenzione dei piani decisionali.

Gli effetti di tale formazione sono evidenti e riconosciuti dai dati registrati dalle aziende: secondo il rapporto State of the Pish di Proofpoint, le ditte che hanno provveduto a formare i propri dipendenti in tale arte hanno registrato sensibili miglioramenti nel riconoscimento delle minacce.

In particolare, circa il 60% degli intervistati ha dimostrato una migliorata capacità nel riconoscere gli attacchi in questione e di essere in grado di evitarli.

Human firewall: le conoscenze di base

Un’ultima domanda che potrebbe sorgere è: quanto è complicato formare degli human firewall?

Le conoscenze di base, in realtà, constano di punti molto semplici che non sono particolarmente complicati da seguire. A dimostrazione di ciò, sono di seguito illustrate alcune tecniche fondamentali con tre dei principali attacchi diretti oggi alle ditte: phishing, social engineering, malware.

- Phishing: il principale mezzo per veicolare tale attacco è la mail. L’attaccante si affida a varie componenti: un utente ansioso, che si spaventa quando vede una comunicazione dalla sua banca o da un qualsiasi istituto di credito è portato a cliccare frettolosamente sul link fornito e a commettere l’errore su cui il pirata fa affidamento.

Anzitutto occorre mantenere la calma e non farsi prendere dal panico. Poi occorre esaminare per bene la mail: spesso vi sono errori che provano come questa sia un falso.

Ad esempio, l’italiano è corretto? Frequentemente vi sono attacchi da parte di stranieri che non curano la lingua e/o si affidano alle traduzioni automatiche di alcuni traduttori online. Questo è già un primo indizio della falsità della mail.

Altro possibile indizio: il logo dell’ente. Molte volte non è riprodotto fedelmente, vi sono delle diversità nel colore, nella forma o anche nella posizione rispetto a dove viene comunemente collocato dall’ente di credito vero e proprio.

Ancora: l’ente stesso. Più di quanto non si pensi, gli utente che non hanno un conto con una data banca ricevono una mail apparentemente a nome di questa e cliccano sul link. Se non si è clienti di un istituto di credito, perché se ne dovrebbero ricevere comunicazioni?

Se tutti questi controlli sono “superati”, perché il pirata ha fatto un lavoro molto curato e preciso, ricordiamo sempre che un istituto di credito serio non chiede ai suoi utenti di cliccare su link inviati via mail con la precisa istruzione di inserire le proprie credenziali. La maggior parte delle volte invitano a visitare il proprio sito inserendo il link manualmente nel browser web e, solo se necessario, una volta giunti sul sito autentico, allora si possono inserire le credenziali. C’è da aggiungere che tutti gli istituti di credito installano sui propri siti dei certificati di sicurezza che ne attestano l’autenticità: per visualizzarli, è sufficiente cliccare sul lucchetto in alto a sinistra all’inizio della barra degli indirizzi.

Se nonostante questo dovessero ancora persistere dei dubbi, si potrebbe sempre chiamare il call center della propria banca e chiedere delucidazioni riguardo alle mail ricevute, per accertarne l’autenticità o smentirla.

- Social Engineering: diffidare da chi invita ad introdurre nei nostri sistemi lavorativi determinati strumenti non meglio specificati.

Un normale processo di selezione del software e dei modi di veicolarlo avvengono attraverso procedimenti ben precisi e strutturati: in maniera molto semplificata possiamo dire che in primis sono i commerciali a valutare l’acquisto di una risorsa o meno. Successivamente gli strumenti vengono testati da team appositamente predisposti, in ambienti sicuri ed isolati rispetto a quelli di produzione, per verificarne genuinità e funzionamento.

Solo dopo queste fasi parte il processo di installazione sui PC dei dipendenti, tra l’altro opportunamente annunciato con i vari strumenti a disposizione della ditta. Se qualcuno viene da noi per convincerci ad installare una qualsiasi risorsa sul PC e noi non abbiamo alcun ruolo nella decisione degli strumenti da impiegare, allora è bene non fidarsi.

- Malware: una minaccia spesso veicolata come un file eseguibile che chiede di installare un software sul nostro PC. Le accortezze sono le seguenti: se non siamo sicuri dell’origine del file, non facciamo partire l’installazione; se, peggio ancora, non sappiamo cosa stiamo installando, non installiamo! I vari eseguibili hanno inoltre vari meccanismi di verifica, che svolgono funzioni simili ai certificati per i siti web, come l’MDA5.

Conclusioni

Possiamo quindi affermare che il tempo speso per formarci e imparare quali siano le minacce che cercano di sfruttare le nostre scarse conoscenze in ambito i sicurezza informatica è sicuramente un investimento importate da effettuare, che ci aiuta a proteggerci ulteriormente dai rischi presenti sulla rete.

Fonte dell'articolo: https://bit.ly/2kLXEcm

La nuova era dei commercialisti: tra intelligenza artificiale, talento e tecnologia

Il ruolo del commercialista sta cambiando rapidamente. L'innovazione tecnologica e l'intelligenza artificiale (IA) stanno trasformando il settore, rendendo necessaria una nuova visione strategica e una maggiore integrazione con le soluzioni digitali. Per i professionisti che desiderano rimanere competitivi e rilevanti, è fondamentale comprendere come sfruttare al meglio queste tecnologie.

Perché i commercialisti devono abbracciare la tecnologia?

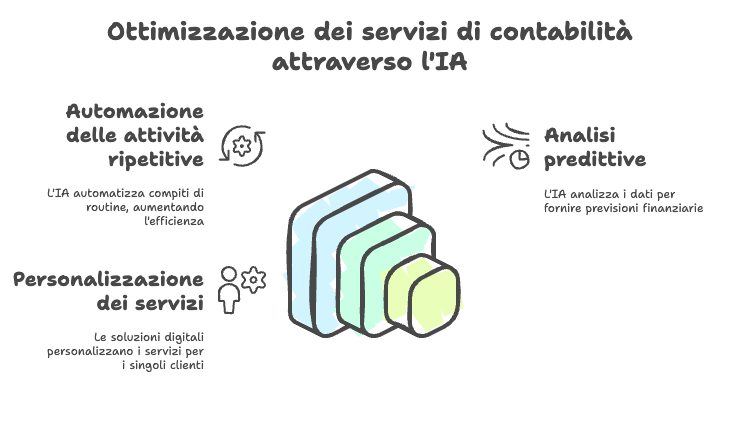

- Automazione delle attività ripetitive L'IA consente di automatizzare compiti come la contabilità di base, la gestione delle buste paga e la preparazione delle dichiarazioni fiscali. Questo libera tempo prezioso per concentrarsi su attività a maggiore valore aggiunto, come la consulenza strategica.

- Analisi predittive Grazie agli strumenti avanzati, i commercialisti possono analizzare grandi volumi di dati e fornire previsioni finanziarie accurate, aiutando i clienti a prendere decisioni informate.

- Personalizzazione dei servizi Le tecnologie digitali permettono di offrire soluzioni su misura per ogni cliente, migliorando la qualità del servizio e aumentando la soddisfazione.

I vantaggi per i clienti

Adottare soluzioni tecnologiche avanzate non è solo un beneficio per i commercialisti, ma anche per i loro clienti. Ecco come:

- Efficienza: Le soluzioni automatizzate riducono gli errori e accelerano i processi.

- Trasparenza: Piattaforme digitali offrono ai clienti una visione in tempo reale della loro situazione finanziaria.

- Consulenza strategica: Con meno tempo dedicato alle attività operative, i commercialisti possono fornire consigli più approfonditi e personalizzati.

Come Network Today supporta i commercialisti

In Network Today, comprendiamo le sfide che i professionisti del settore affrontano in questa nuova era digitale. Ecco come possiamo aiutarti:

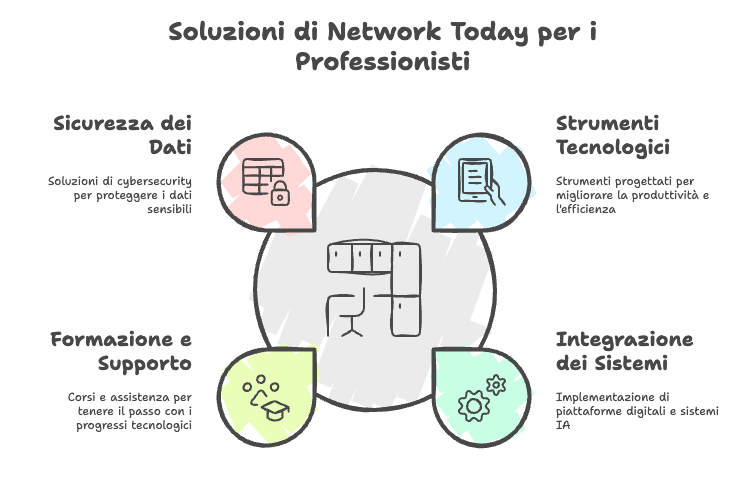

- Soluzioni su misura: Forniamo strumenti tecnologici progettati per migliorare la produttività e l'efficienza nello studio professionale.

- Integrazione tecnologica: Aiutiamo a implementare piattaforme digitali e sistemi di IA per ottimizzare i flussi di lavoro e migliorare la gestione dei dati.

- Formazione e supporto: Offriamo corsi e assistenza per garantire che il tuo team sia sempre aggiornato sulle ultime novità tecnologiche.

- Sicurezza dei dati: Proteggiamo i dati sensibili con soluzioni avanzate di cybersecurity, garantendo conformità alle normative e sicurezza per i tuoi clienti.

Il futuro dei commercialisti

La figura del commercialista è destinata a evolversi ulteriormente, passando da un ruolo operativo a uno sempre più strategico. Questo richiede un mix di competenze tecniche e soft skills, come la capacità di comunicare con i clienti, interpretare dati complessi e guidare le decisioni aziendali.

Conclusione

L'intelligenza artificiale e la tecnologia non devono essere viste come una minaccia, ma come un'opportunità per innovare e crescere. Affidandoti a Network Today, puoi contare su un partner esperto che ti guiderà nell'adozione delle soluzioni digitali più adatte al tuo studio. Contattaci per scoprire come possiamo aiutarti a trasformare il tuo lavoro e ad affrontare con successo le sfide del futuro.

Perché scegliere apparecchiature di rete affidabili e professionali

In un mondo sempre più connesso, la rete è il cuore pulsante di qualsiasi attività aziendale. La scelta delle apparecchiature di rete non è solo una questione tecnica: è una decisione strategica che può influenzare la produttività, la sicurezza e il successo della tua azienda. Per questo è fondamentale affidarsi a soluzioni professionali e affidabili come quelle offerte da marchi leader del settore, quali Ubiquiti, Cisco, SonicWall, Fortinet, HPE, Draytek, MikroTik e Teltonika.

Perché è importante scegliere apparecchiature di rete affidabili?

-

Affidabilità e continuità del servizio Le reti aziendali devono essere sempre operative. Un'interruzione di rete può causare perdite di dati, ritardi nei processi e un impatto negativo sulla produttività. Le apparecchiature professionali garantiscono performance stabili e riducono al minimo i tempi di inattività.

-

Sicurezza avanzata Con l'aumento delle minacce informatiche, è cruciale proteggere la rete aziendale da attacchi esterni e interni. Soluzioni come quelle di SonicWall, Fortinet e MikroTik integrano firewall avanzati, VPN sicure e sistemi di rilevamento delle intrusioni per salvaguardare i tuoi dati.

-

Scalabilità Le aziende crescono e con loro le esigenze di rete. Le apparecchiature professionali sono progettate per espandersi facilmente, consentendo di aggiungere dispositivi e aumentare la capacità senza compromettere le performance.

-

Gestione centralizzata e controllo Brand come Ubiquiti, Cisco e Draytek offrono piattaforme di gestione centralizzate che permettono di monitorare e configurare la rete da un'unica interfaccia. Questo semplifica la manutenzione e migliora l'efficienza.

I vantaggi di affidarsi a brand leader del settore

-

Ubiquiti: Offre soluzioni di rete scalabili e user-friendly, ideali per PMI che cercano alte performance senza complessità.

-

Cisco: Leader mondiale nella connettività, è sinonimo di affidabilità e innovazione con soluzioni adatte a grandi aziende e reti complesse.

-

SonicWall: Specializzato nella sicurezza, offre firewall di livello avanzato e protezione contro le minacce informatiche.

-

Fortinet: Soluzioni integrate di sicurezza e rete, progettate per proteggere i dati aziendali in ambienti complessi.

-

HPE (Hewlett Packard Enterprise): Tecnologia all'avanguardia per reti aziendali robuste, con un focus sulla scalabilità e l'efficienza.

-

Draytek: Conosciuto per i router professionali, offre soluzioni affidabili per la connettività aziendale e VPN sicure.

-

MikroTik: Propone apparecchiature di rete avanzate e configurabili, ideali per ambienti che richiedono flessibilità e controllo dettagliato.

-

Teltonika: Eccelle nelle soluzioni di connettività industriale, con router LTE e dispositivi IoT progettati per ambienti difficili.

Come Network Today supporta la tua azienda

In Network Today sappiamo quanto sia cruciale una rete performante e sicura per il successo della tua attività. Ecco come possiamo aiutarti:

-

Consulenza su misura: Analizziamo le esigenze specifiche della tua azienda per consigliarti le soluzioni migliori tra i brand più affidabili.

-

Installazione e configurazione: Ci occupiamo della messa in opera e della personalizzazione delle apparecchiature per garantirti un sistema di rete ottimale.

-

Monitoraggio e gestione: Offriamo servizi di gestione proattiva per monitorare la rete, prevenire problemi e ottimizzare le performance.

-

Supporto continuo: Il nostro team è sempre a disposizione per risolvere qualsiasi problema e garantire che la tua rete sia sempre al massimo dell’efficienza.

Conclusione

Investire in apparecchiature di rete affidabili e professionali è una scelta strategica che protegge la tua azienda, migliora la produttività e prepara il tuo business alle sfide future. Contattaci oggi per scoprire come Network Today può aiutarti a costruire una rete performante e sicura con i migliori brand del settore.

Smishing e Vishing: che cosa sono e come evitarli

Smishing e vishing sono tipi di attacchi di phishing the cercano di adescare le proprie vittime tramite sms e chiamate vocali. Entrambi si affidano allo stesso richiamo emozionale utilizzato nelle tradizionali truffe di phishing e sono progettati per indurti ad agire con urgenza. L’unica differenza sta nel canale tramite cui vengono portati avanti.

Che cos’è lo smishing?

Definizione di smishing: lo smishing (SMS phishing) è un tipo di attacco di phishing condotto utilizzando SMS. Proprio come le truffe via email di phishing, i messaggi di smishing includono tipicamente una minaccia o una lusinga tendenti a far cliccare su un link o chiamare un numero e fornire informazioni confidenziali. A volte potrebbero suggerire di installare un qualche software di sicurezza che si rivelerebbe poi malware.

Un esempio di smishing: un messaggio di smishing tipico potrebbe dire qualcosa del genere “Il tuo conto della banca ABC è stato sospeso. Per sbloccarlo, clicca qui: https://bit.ly/2LsaPLdaU” e il link fornito scaricherà malware nel tuo cellulare. I truffatori sono anche abili ad adeguarsi al medium che stanno usando. Così, potresti ricevere un messaggio di testo che dice: “E’ veramente una tua foto? https://bit.ly/2LsaePLdaU” e se clicchi sul link per scoprire se è vero, ecco che di nuovo ti trovi a scaricare malware.

Che cos’è il vishing?

Definizione di vishing: il vishing (voice phishing) è un tipo di attacco di phishing che è condotto usando il telefono e spesso diretto ad utenti di servizi VoIP come Skype.

E’ facile per i truffatori simulare un caller ID così da sembrare che stiano chiamando da un area locale o perfino da un’organizzazione che conosci. Se non rispondi, ti lasciano un messaggio in segreteria chiedendo di richiamarli. A volte questo tipo di truffe può persino utilizzare un call center che è inconsapevole del crimine che viene perpetrato.

Ancora una volta, lo scopo è di ottenere dettagli di carte di credito, date di compleanno, credenziali di accesso e talora semplicemente raccogliere i numeri di telefono della tua rubrica. Se rispondi o richiami, ci può essere un messaggio automatico che ti sollecita a fornire questi dati e molta gente non mette in discussione una tal cosa perché accettano i sistemi di telefonia automatici come parte delle loro vite.

Come evitare smishing e vishing

Stiamo un po’ più in guardia quando si tratta di email attualmente perché siamo abituati a ricevere spam e le truffe sono molto comuni, ma i messaggi di testo e le chiamate vocali vengono ancora percepite come legittime da molta gente. Dal momento che facciamo acquisti, accediamo alla banca e facciamo altre cose con i nostri telefoni, le opportunità proliferano per i truffatori. Per evitare di diventare una vittima, bisogna fermarsi e pensare.

“Il senso comune è una buona pratica generale e dovrebbe essere una prima linea difensiva contro le frodi online o telefoniche”

Sebbene i consigli su come evitare di venire presi all’amo dalle truffe di phishing siano stati scritti considerando le truffe via email, si applicano anche a queste nuove forme di phishing. Alla base, fidarsi di nessuno è un buon punto di partenza. Non dare alcuna informazione ad un interlocutore a meno che tu non sia sicuro che sia legittimo – puoi sempre richiamarlo.

Prevenire è meglio che curare, pertanto è sempre meglio eccedere in cautela. Nessuna organizzazione ti rimprovererà per aver chiuso il telefono ed averli poi chiamati direttamente (avendo controllato da te il numero di telefono) per assicurarti che sono effettivamente chi dicono di essere.

FONTE: https://www.digitree.it/smishing-e-vishing-come-evitarli/

Sextortion e spyware: come proteggere la tua azienda dalle nuove minacce

Nel panorama delle minacce informatiche in continua evoluzione, gli attacchi di sextortion e lo spyware rappresentano una sfida crescente per le aziende di ogni settore. Queste tecniche sofisticate sfruttano vulnerabilità tecniche e psicologiche per estorcere denaro o sottrarre informazioni sensibili. In qualità di MSP (Managed Service Provider), il nostro obiettivo è aiutare i clienti a prevenire, identificare e neutralizzare queste minacce.

Cosa sono la sextortion e lo spyware?

- Sextortion: Questo tipo di attacco si basa sul ricatto. Gli hacker sostengono di aver compromesso i dispositivi della vittima e di essere in possesso di immagini o video compromettenti. Spesso utilizzano email che simulano di provenire da fonti legittime, creando un senso di urgenza per indurre la vittima a pagare un riscatto.

- Spyware: Si tratta di software malevolo progettato per spiare l'attività di un dispositivo. Lo spyware può registrare sequenze di tasti, catturare screenshot, accedere a webcam o microfoni e rubare dati sensibili.

Perché queste minacce sono pericolose per le aziende?

- Perdita di dati: Lo spyware può compromettere informazioni riservate come dati dei clienti, documenti finanziari o strategie aziendali.

- Danni reputazionali: Un attacco di sextortion o una violazione causata da spyware può danneggiare la fiducia dei clienti e la reputazione dell'azienda.

- Costi economici: Pagare riscatti o riparare i danni causati da un attacco può avere un impatto significativo sul bilancio aziendale.

- Impatto psicologico: Minacce come la sextortion possono generare ansia e stress, influenzando negativamente il personale aziendale.

Come Network Today protegge i propri clienti

In Network Today, ci impegniamo a fornire soluzioni proattive per proteggere le aziende da queste minacce. Ecco alcune delle strategie che adottiamo:

- Formazione e sensibilizzazione: Educhiamo i dipendenti dei nostri clienti a riconoscere tentativi di phishing, email sospette e comportamenti a rischio.

- Monitoraggio proattivo: Implementiamo sistemi di monitoraggio che rilevano e bloccano le attività sospette prima che possano causare danni.

- Software di sicurezza avanzati: Installiamo soluzioni antivirus, anti-spyware e firewall di ultima generazione per proteggere dispositivi e reti.

- Gestione delle vulnerabilità: Manteniamo i sistemi sempre aggiornati per ridurre al minimo le possibilità di attacchi.

- Risposta rapida agli incidenti: In caso di violazione, interveniamo rapidamente per minimizzare i danni e ripristinare la sicurezza.

Consigli pratici per le aziende

- Non fidarti delle email sospette: Evita di cliccare su link o scaricare allegati da fonti non verificate.

- Utilizza l'autenticazione a due fattori (2FA): Questo aggiunge un ulteriore livello di protezione agli account aziendali.

- Effettua backup regolari: In caso di attacco, un backup aggiornato consente di ripristinare i dati senza dover pagare riscatti.

- Rivedi regolarmente i permessi: Controlla quali dispositivi e applicazioni hanno accesso ai dati sensibili.

Conclusione

La prevenzione è la chiave per proteggere la tua azienda dalle minacce di sextortion e spyware. Affidandoti a Network Today, puoi contare su un partner esperto e dedicato alla sicurezza informatica. Contattaci oggi per scoprire come possiamo aiutarti a difendere la tua azienda nel panorama digitale.

Nasce l’Agenzia per la Cybersicurezza Nazionale e non solo: il decreto è stato approvato

Difendersi dagli attacchi informatici e dalle minacce alla sicurezza è oggi una priorità non solo delle PMI o delle agenzie, bensì dell’intera nazione. Al contempo, sensibilizzare la popolazione su questo problema sempre più dilagante ed innovare le nostre istituzioni sono cardini essenziali per una nazione al passo con i tempi e vicina ai propri cittadini. Questi, infatti, alcuni dei temi trattati dal decreto-legge n.82 pubblicato sulla Gazzetta Ufficiale n.140 del 14 giugno 2021, contenente 19 articoli, approvato dal Consiglio dei Ministri. Tra le altre misure, istituisce la nascita del dell’Agenzia per la Cyber Sicurezza Nazionale (Acn) e il Comitato interministeriale per la cybersicurezza (CIC).

AGENZIA PER LA CYBER SICUREZZA NAZIONALE

L’agenzia è stata istituita a tutela degli interessi nazionali nel campo della cybersicurezza e della “resilienza dei servizi e delle funzioni essenziali dello Stato da minacce cibernetiche“. Essa sarà la massima autorità nazionale in materia di cybersicurezza.

Sarà composta da una squadra di 300 esperti, fino a raggiungere 800 unità nel 2027, con una dotazione totale di circa 530 milioni di euro per proteggere l’Italia dal rischio cyber. Particolare attenzione viene posta sui talenti italiani, con sforzi per scongiurare fughe all’estero o che il pubblico rimanga indietro. Ecco perché è previsto che i contratti siano equiparati a quelli della Banca d’Italia. L’Agenzia farà anche formazione con la Cyber Defence Academy, la “struttura di formazione delle risorse che farà da apripista per gli esperti di domani”.

Per adeguarsi tempestivamente alla normativa europea, il Governo ha individuato l’Agenzia come Centro nazionale di coordinamento italiano, che si interfaccerà con il “Centro europeo di competenza per la cybersicurezza nell’ambito industriale, tecnologico e della ricerca” di recente istituzione, concorrendo ad aumentare l’autonomia strategica europea nel settore.

Le funzioni del’Acn

Il suo compito principale è quindi attuare le misure necessarie alla protezione contro attacchi informatici che, sfruttando eventuali vulnerabilità hardware e software, potrebbero causare il malfunzionamento o l’interruzione di funzioni essenziali dello Stato e dei servizi di pubblica utilità con gravi ripercussioni su cittadini, aziende e pubblica amministrazione.

Tra gli altri compiti ricordiamo:

- sviluppare capacità nazionali di prevenzione, monitoraggio, rilevamento e mitigazione per far fronte agli incidenti di sicurezza informatica e agli attacchi informatici, anche attraverso il Computer Security Incident Response Team (CSIRT) italiano;

- contribuire all’innalzamento della sicurezza dei sistemi di Information and communications technology (ICT) dei soggetti inclusi nel perimetro di sicurezza nazionale cibernetica, delle pubbliche amministrazioni, degli operatori di servizi essenziali (OSE) e dei fornitori di servizi digitali (FSD);

- essenziale anche la formazione con cui si punta a supportare lo sviluppo di competenze industriali, tecnologiche e scientifiche, promuovendo progetti per l’innovazione e lo sviluppo e mirando a stimolare la crescita di una solida forza di lavoro nazionale nel campo della cybersecurity in un’ottica di autonomia strategica nazionale nel settore;

- assumere le funzioni di interlocutore unico nazionale con il compito di verifica, per i soggetti pubblici e privati in materia di misure di sicurezza e attività ispettive negli ambiti del perimetro di sicurezza nazionale cibernetica, della sicurezza delle reti e dei sistemi informativi (direttiva NIS), e della sicurezza delle reti di comunicazione elettronica;

- partecipare alle esercitazioni nazionali e internazionali che riguardano la simulazione di eventi di natura cibernetica al fine di innalzare la resilienza del Paese.

COMITATO INTERMINISTERIALE PER LA CYBERSICUREZZA

Il Comitato interministeriale per la cybersicurezza (CIC) avrà invece funzioni di consulenza, proposta e vigilanza in materia di politiche di cybersicurezza, anche ai fini della tutela della sicurezza nazionale nello spazio cibernetico. Avrà dunque l’incarico di:

- propone al Presidente del Consiglio dei ministri gli indirizzi generali da perseguire nel quadro delle politiche di cybersicurezza nazionale;

- esercita l’alta sorveglianza sull’attuazione della strategia nazionale di cybersicurezza;

- promuove l’adozione delle iniziative necessarie per favorire l’efficace collaborazione, a livello nazionale e internazionale, tra i soggetti istituzionali e gli operatori privati interessati alla cybersicurezza, nonché per la condivisione delle informazioni e per l’adozione di migliori pratiche e di misure rivolte all’obiettivo della cybersicurezza e allo sviluppo industriale, tecnologico e scientifico in materia di cybersicurezza;

- esprime il parere sul bilancio preventivo e sul bilancio consuntivo dell’Agenzia per la cybersicurezza nazionale.

Fonte dell'Articolo: https://bit.ly/39fqlCF

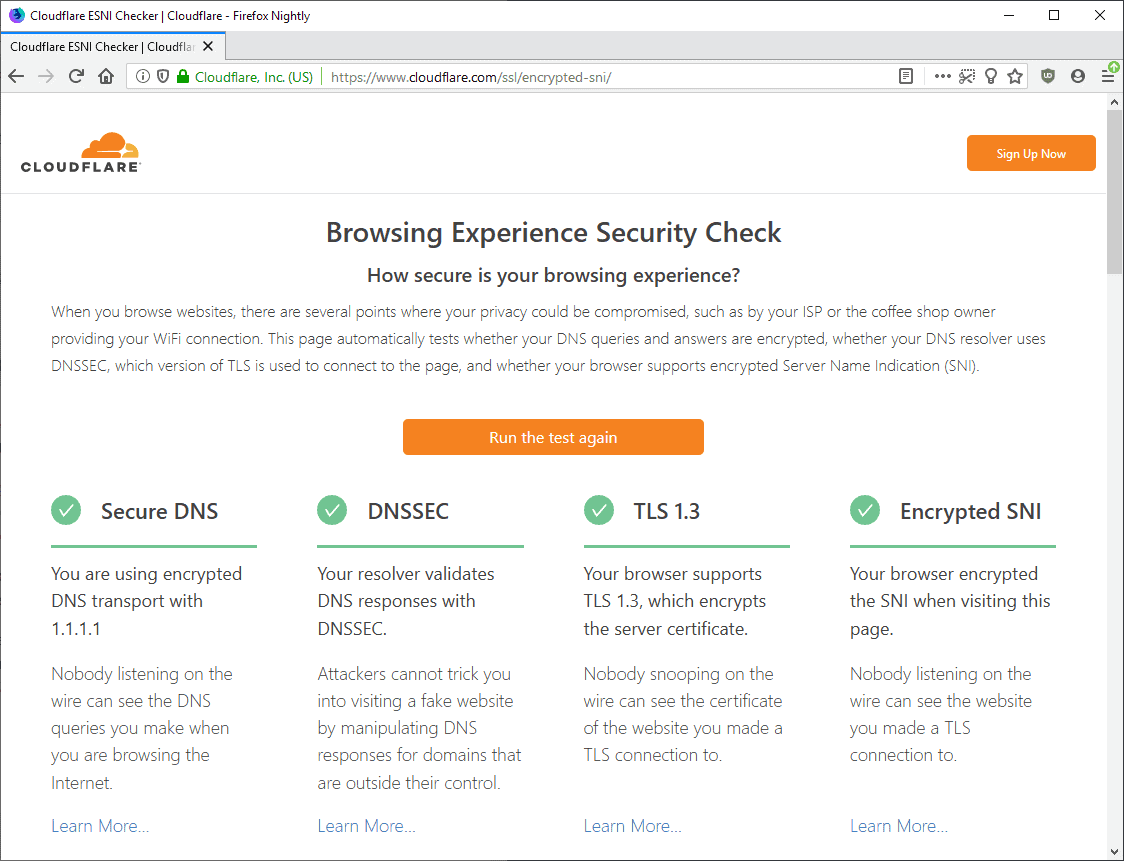

Check if your browser uses Secure DNS, DNSSEC, TLS 1.3, and Encrypted SNI

Cloudflare's Browsing Experience Security Check online tool tests the capabilities of the web browser in regards to certain privacy and security related features.

For a subset of Internet users, privacy is of uttermost importance. While the majority seems indifferent, some try their best to implement protective mechanisms to eliminate or at least reduce what companies and maybe even State actors may find out about them when they use the Internet.

Whether that is successful or not depends on the program used to connect to Internet sites, e.g. a browser or media client, and also the system configuration.

The push to using HTTPS on the Internet ensured that much of the data that is transferred between a user's browser or program and Internet sites is encrypted. New technologies, such as Secure DNS or Cloudflare's own encrypted Server Name Indication (SNI) are designed to address leaks caused by DNS queries.

Browsing Experience Security Check

Browsing Experience Security Check tests a web browser's capabilities in regards to security and privacy features.

Note: The test is maintained by Cloudflare; the company designed Encrypted SNI which the test checks for among other things.

The test is straightforward: connect to the test page using your browser and hit the run button on the page to run the test.

It tests whether Secure DNS, DNSSEC, TLS 1.3, and Encrypted SNI are enabled. Here is a short description of each of the features:

- Secure DNS -- A technology that encrypts DNS queries, e.g. looking up ghacks.net to retrieve the IP address. Two standards, DNS-over-TLS or DNS-over-HTTPS fall under the category.

- DNSSEC -- Designed to verify the authenticity of DNS queries.

- TLS 1.3 -- The latest version of the TLS protocol that features plenty of improvements when compared to previous versions.

- Encrypted SNI -- Server Name Indication, short SNI, reveals the hostname during TLS connections. Anyone listening to network traffic, e.g. ISPs or organizations, may record sites visited even if TLS and Secure DNS is used. Encrypted SNI encrypts the bits so that only the IP address may still be leaked.

The only browser that supports all four of the features at the time is Firefox. Two of the features are still in development and testing though:

Here is a short list of instructions on setting up Secure DNS and Encrypted SNI in Firefox:

- Load about:config in the Firefox address bar.

- Confirm that you will be careful.

- Encrypted SNI: Search for network.

security. esni. enabled and toggle the value to True - Secure DNS: Search for network.trr.mode and set it to 2. Search for network.trr.uri and set it to https://mozilla.cloudflare-dns.com/dns-query

Note that Secure DNS supports other servers if you don't want to use Cloudflare for that.

SOURCE: https://bit.ly/2lRtMLY (ghacks.net)

Ransomware Attack Costs $1.5 Million to Riviera Beach (Florida)

Ransomware continues to be a nightmare for individuals and businesses worldwide – but in the U.S., municipal government offices increasingly seem to be the target of choice for cybercriminals.

The city of Riviera Beach, Florida made news recently when it announced it was paying approximately $600,000 in ransom to undo a ransomware attack it suffered in late May. While not usually advised by law enforcement and security companies, city officials concluded that there was no other way to recover the files so the decision was made to pay the ransom.

Handing over 65 bitcoins doesn’t guarantee that their data will be restored, though. When Palm Springs in Palm Beach County was hit in 2018, officials paid an undisclosed ransom but still lost two years of data. In fact, less than half of those who pay a ransom ever regain access to their data.

In addition to the ransom paid, Riviera Beach also invested more than $900,000 into new hardware in the hopes that they do not have the same vulnerabilities as the old ones. That’s $1.5 million in damages from one attack.

Unfortunately, it sounds like city officials could have avoided making this payment and additional investment if they had followed some basic data protection strategies.

Continue to read on : https://www.acronis.com/en-us/blog/posts/ransomware-attack-costs-15-million-riviera-beach-fl

DMARC: un record DNS per proteggere noi stessi e i nostri clienti dall’email SCAM

Cos’è lo SCAM?

SCAM è un tentativo pianificato di truffa con metodi di ingegneria sociale, come ad esempio fingere di essere qualcun altro, o qualcos’altro, a scopo fraudolento.

Questo può essere fatto di persona, per telefono, tramite profili social, siti web e anche tramite email, sfruttando ulteriori tecniche malevole come spam e phishing.

Un tipico esempio di Scam è la “truffa alla nigeriana”, in cui viene inviata un’email nella quale si parla di grosse somme di denaro che dovrebbero essere trasferite (o recuperate) da una banca estera che chiede alcune garanzie come la cittadinanza, un conto corrente, un deposito cauzionale. Lo scammer perciò chiede aiuto sia per trasferire il denaro tramite il conto di chi legge, sia per anticipare il deposito cauzionale; come ricompensa si promette una percentuale del denaro recuperato, che non arriverà mai.

Altri classici esempi di Scam sono email che condizionano una vincita a una qualsiasi lotteria al versamento di una certa tassa: ovviamente, non esiste nessuna vincita e la tassa pagata viene rubata.

Un moderno esempio di Scam via chat telegram è il giveaway di cryptovalute in cui, se si versano un tot di token in un wallet a scopo di “verifica del mittente”, ne ritorneranno 10 volte tanti al wallet mittente dal wallet destinatario… ma ovviamente non succederà mai.

Nell’era del marketing, l’email è ancora uno strumento utilizzatissimo ma – essendo datato e non nato sicuro “by design” – è ancora molto appetibile per i malintenzionati.

Figura 1 (blog.prisync.com)

Figura 1 (blog.prisync.com)

Quando qualche nostro cliente è vittima di scam tramite email e qualcuno si sta fingendo un dipendente o una mailing list della nostra azienda, si entra in una situazione antipatica, con implicazioni giuridiche (vedi GDPR) in cui è certamente meglio dimostrare di aver fatto di tutto per proteggere noi stessi e gli altri da questo fenomeno.

Quello che certamente dobbiamo evitare che accada è che qualcuno sia in grado di inviare una email dal dominio di posta della nostra compagnia: un discorso è se lo scammer “finge” di essere un mittente accreditato, un altro discorso è se riesce ad “esserlo” veramente.

Infatti, volendo fare un esempio recente, è relativamente semplice per chi ha dimestichezza con le email capire se il mittente ci scrive da PosteItaliane.it o se si è vittime della truffa postepay e bancoposta semplicemente andando ad espandere i dettagli del mittente della email per vedere se arriva dal dominio @posteitaliane.it: l’indirizzo sarà pincopallino@posteitaliane.it e non weioru9932923@2387ss.ru, a prescindere dal nome visualizzato nella email; a meno che qualcuno sia riuscito a rubare le credenziali di accesso di un account valido, implementando il DMARC in modo sufficientemente restrittivo non sarebbe possibile ricevere una email da @posteitaliane.it se non fosse stata inviata – ed autenticata – da quel dominio.

Questo sarebbe valido se le cassette di posta riceventi facessero parte di server mailbox abbastanza evoluti da implementare i metodi di autenticazione per filtrare i messaggi di posta “sospetti” compatibili con il DMARC, che al giorno d’oggi sono tutti i principali (google, facebook, microsoft, yahoo, etc…).

Cos’è il DMARC?

Acronimo di “Message-based Domain Authentication, Reporting & Conformance”, è una specifica tecnica creata da un gruppo di organizzazioni per ridurre il rischio di abusi via email grazie all’utilizzo di una coppia di protocolli di autenticazione.

È un metodo di protezione nativo del server di posta che implementa il mittente e, quindi, del tutto diverso da filtri antispam e tecniche simili, che solitamente sono configurate dai riceventi utilizzando server ed applicazioni aggiuntive.

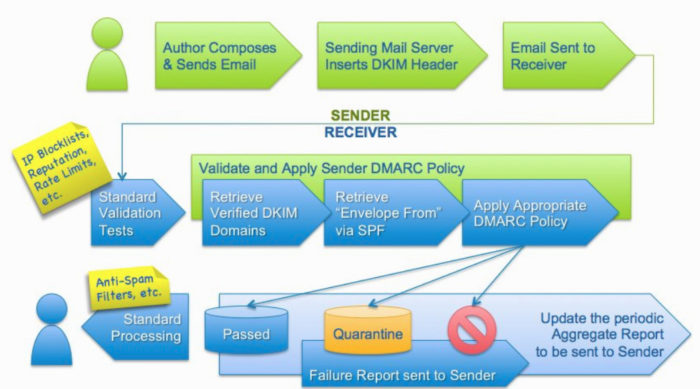

L’implementazione del DMARC si basa su due procedure di autenticazione ben precise: SPF e DKIM.

- SPF (Sender Policy Framework) prevede l’inserimento di un record nel DNS del dominio di posta mittente che consente a determinati IP di mandare e-mail tramite quel dominio. Durante la verifica degli indirizzi IP verranno dunque identificati eventuali indirizzi email non autorizzati. La lista degli indirizzi IP certificati a cui si fa riferimento è quella presente nel “Return Path” della email. Detto in altri termini, la procedura SPF consente di riconoscere se chi invia l’email da un determinato indirizzo email è realmente autorizzato a farlo.

Come vantaggio l’SPF è facile da configurare e non implica particolare overhead computazionale sui sistemi che inviano e ricevono posta elettronica. - DKIM (DomainKeys Identified Mail) fa sì che l’email in uscita venga contrassegnata con una firma digitale che il server di posta ricevente confronterà con la chiave pubblica inserita nel DNS del dominio mittente. Se la firma corrisponde alla chiave pubblica significa che il mittente è verificato e che l’email ricevuta è stata inviata, senza essere stata sottoposta a successive modifiche, dal mittente indicato nella mail che stiamo leggendo.

Come vantaggio, Dkim non controlla gli ip dei mittenti ma richiede un minimo di overhead in invio e ricezione per elaborare la firma digitale allegata al messaggio.

Figura 2 Flusso di posta (dmarc.org)

Figura 2 Flusso di posta (dmarc.org)

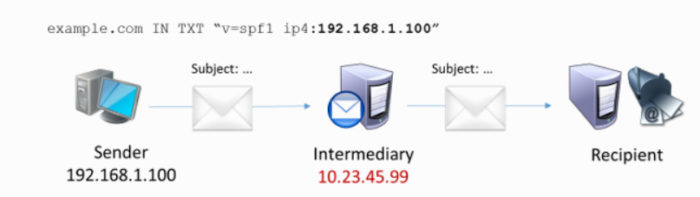

In sostanza, i due metodi si completano a vicenda ed è fortemente consigliato utilizzarli entrambi, soprattutto se la nostra posta passa per email forwarders che richiedono molta attenzione nel configurare il record SPF (i server di inoltro della posta potrebbero non essere presenti nella whitelist degli ip mittenti).

Figura 3 Email Forwarding SPF fail (dmarc.org)

Figura 3 Email Forwarding SPF fail (dmarc.org)

Come funziona il DMARC

In effetti implementare il record DMARC è molto semplice, poiché si tratta solo di aggiungere un record DNS nello stesso dominio dns del proprio server di posta elettronica (dove esiste il record MX).

Il DMARC è una protezione in uscita: sono gli amministratori del dominio di posta mittente che decidono di comunicare ai riceventi come filtrare le email.

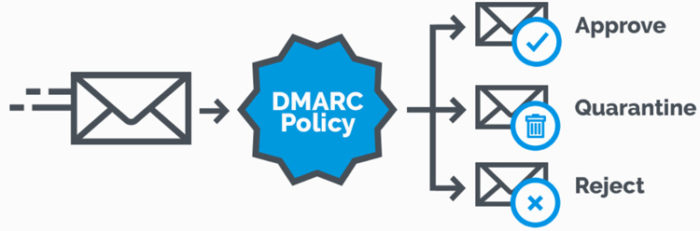

Le email considerate illecite dal server di posta ricevente (su indicazione dei record dns del mittente) potrebbero essere ricevute se la policy del mittente è approve, non andranno nella cassetta spam degli utenti ma verranno ignorate se la policy è reject oppure andranno in “junk” se la policy è quarantine.

Figura 4 Policy Dmarc (www.dmarcanalyzer.com)

Figura 4 Policy Dmarc (www.dmarcanalyzer.com)

È possibile indicare nel record DMARC indirizzi di posta a cui inoltrare report xml e forensi delle email scartate (illegittime) per un’analisi del flusso di posta che sia anche compliant con il GDPR.

Quando per la prima volta si introduce il record DMARC è consigliabile avere un approccio “soft”, istruendo i destinatari ad accettare tutte le email (approve) ma notificarci quali sarebbero state scartate se avessimo impostato una policy più restrittiva: in questa fase potremmo anche non avere alcun metodo di autenticazione SPF e/o DKIM impostato.

Tramite strumenti di analisi adeguati esistenti sul mercato, possiamo andare ad affinare e correggere i nostri record DNS affinche tutte quelle newsletter inviate, ad esempio, da terzi per nostro conto siano incluse nei mittenti attendibili; fino ad arrivare al punto di applicare policy sempre più restrittive senza creare disservizi per il business della nostra azienda e, allo stesso tempo, proteggere lei ed i clienti dallo SCAM.

Figura 5 Analisi forense (vitolavecchia.altervista.org)

Figura 5 Analisi forense (vitolavecchia.altervista.org)

Questi strumenti, relativamente economici ma di grande aiuto, permettono anche di inviarci report periodici da esaminare, effettuare controlli e mandarci avvisi sulla compliance, sulla correttezza dei nostri record e – soprattutto – ci offrono la possibilità di esaminare gli headers dei feedback ricevuti dai server destinatari e gli headers delle email illegittime, utili nelle attività di indagine forense.

FONTE: https://www.ictsecuritymagazine.com/articoli/dmarc-un-record-dns-per-proteggere-noi-stessi-e-i-nostri-clienti-dallemail-scam/