In Ghana i vaccini si consegnano con i droni

Con il supporto di UPS Foundation, Gavi e altri partner, i droni Zipline serviranno fino a 2.000 strutture e 12 milioni di persone in Ghana

The UPS Foundation, che guida i programmi di cittadinanza globale di UPS, e Gavi, l’Alleanza per i Vaccini, hanno annunciato il loro sostegno per l’espansione di un network di droni medici in Ghana.

Zipline, una società di logistica automatizzata con sede in California, utilizzerà i droni per effettuare consegne su richiesta, in caso di emergenza, di 148 prodotti ad alta priorità, tra cui vaccini di emergenza e di routine, emoderivati e farmaci salvavita.

Il servizio sarà operativo 24 ore su 24, sette giorni su sette, da quattro centri di distribuzione – ciascuno dotato di 30 droni – e consegnerà a oltre 2.000 strutture sanitarie che servono 12 milioni di persone in tutto il Paese.

La partnership

La partnership tra il governo ruandese e Zipline, sostenuta da donazioni filantropiche e dal sostegno in natura da parte della UPS Foundation e di Gavi, ha aperto la strada alla consegna just-in-time di prodotti ematici a cliniche difficili da raggiungere in Ruanda.

Il governo del Ghana sta facendo tesoro di questo successo con l’ampliamento dei servizi Zipline, con il sostegno, ancora una volta, di Gavi e della UPS Foundation e, questa volta, anche della Gates Foundation e di Pfizer. Il network di droni Zipline sarà integrato nella supply chain healthcare in Ghana e contribuirà a prevenire l’esaurimento di scorte di vaccini nelle strutture sanitarie e durante le campagne nazionali di vaccinazione.

La logistica sarà gestita attraverso i sistemi hardware e software di Zipline in ogni centro di distribuzione e le consegne avverranno presso ospedali e cliniche sanitarie.

The UPS Foundation fornirà 3 milioni di dollari, di cui 2,4 milioni di dollari di finanziamento e 600.000 dollari di servizi di spedizione in natura forniti da UPS.

Separatamente, UPS ha già iniziato un’analisi della supply chain healthcare del Ghana, fornendo competenze finalizzate a sostenere la visione del governo che intende ottimizzare continuamente la fornitura di prodotti healthcare.

UPS fornirà assistenza tecnica e servizi di consulenza in base alle necessità, in consultazione con Gavi e in collaborazione con Zipline.

Il programma

Il programma è un’espansione dell’innovativa collaborazione tra UPS Foundation, Gavi e Zipline, iniziata in Ruanda nel 2016 attraverso il sostegno al governo ruandese nel fornire l’accesso a forniture mediche salvavita in pochi minuti, anziché ore, per milioni di cittadini ruandesi residenti in comunità remote.

Da allora il governo ruandese ha esteso il programma a tutto il Ruanda, effettuando più di 13.000 consegne fino ad oggi. I droni Zipline ora consegnano più del 65% della fornitura di sangue del Ruanda al di fuori della capitale, Kigali.

Fonte: https://www.sanita-digitale.com/2019/04/30/in-ghana-i-vaccini-si-consegnano-con-i-droni/

“Ti sto guardando da alcuni mesi” – nuova ondata di estorsioni via email

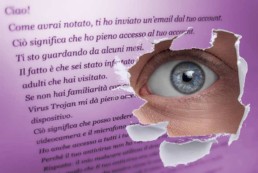

Nuova ondata di ricatti via email con minaccia di divulgazione delle informazioni personali e pagamento riscatto in bitcoin. Questa volta il messaggio è più generico, arriva sempre dalla casella di posta del ricevente e cita un fantomatico video che descrive le attività svolte dalla vittima.

Di cosa si tratta?

E’ un tipo di truffa noto da mesi, anzi, anni: si tratta di una email che viene ricevuta da decine di migliaia di persone contenente la minaccia di divulgazione di materiale privato ottenuto tramite “hackeraggio” della casella di posta elettronica o del PC, a meno che il ricevente non paghi una cifra di riscatto in bitcoin. La mail sembra provenire dall’account di posta del ricevente, che fa quindi uso di questo espediente per far credere che effettivamente l’account sia stato “bucato” e quindi in suo possesso, incluso il contenuto di messaggi e contatti.

La cifra del riscatto in bitcoin questa volta è più bassa – circa 250 euro – il che invoglia maggiormente al pagamento chi ha anche solo il minimo sospetto che la minaccia sia reale. Non vengono citate password o dati riservati delle vittime, la mail di ricatto ha oggetto “Alto pericolo! Il tuo account e stato attaccato.” e il seguente messaggio:

Ciao!

Come avrai notato, ti ho inviato un’email dal tuo account.

Ciò significa che ho pieno accesso al tuo account.

Ti sto guardando da alcuni mesi.

Il fatto è che sei stato infettato da malware attraverso un sito per

adulti che hai visitato.

Se non hai familiarità con questo, ti spiegherò.

Virus Trojan mi dà pieno accesso e controllo su un computer o altro

dispositivo.

Ciò significa che posso vedere tutto sullo schermo, accendere la

videocamera e il microfono, ma non ne sai nulla.

Ho anche accesso a tutti i tuoi contatti e tutta la tua corrispondenza.

Perché il tuo antivirus non ha rilevato il malware?

Risposta: il mio malware utilizza il driver, aggiorno le sue firme ogni 4

ore in modo che Il tuo antivirus era silenzioso.

Ho fatto un video che mostra come ti accontenti nella metà sinistra dello

schermo, e nella metà destra vedi il video che hai guardato.

Con un clic del mouse, posso inviare questo video a tutte le tue e-mail e

contatti sui social network.

Posso anche postare l’accesso a tutta la corrispondenza e ai messaggi di

posta elettronica che usi.

Se vuoi impedirlo, trasferisci l’importo di 252€ al mio indirizzo bitcoin

(se non sai come fare, scrivi a Google: “Compra Bitcoin”).

Il mio indirizzo bitcoin (BTC Wallet) è: 17YKd1iJBxu616JEVo15PsXvk1mnQyEFVt

Dopo aver ricevuto il pagamento, eliminerò il video e non mi sentirai mai

più.

Ti do 48 ore per pagare.

Non appena apri questa lettera, il timer funzionerà e riceverò una notifica.

Presentare un reclamo da qualche parte non ha senso perché questa email

non può essere tracciata come e il mio indirizzo bitcoin.

Non commetto errori!

Se scopro di aver condiviso questo messaggio con qualcun altro, il video

verrà immediatamente distribuito.

Auguri!

Come negli altri casi di ricatti via email con riscatto in bitcoin, la mail sembra provenire dall’indirizzo del mittente, come conferma il testo “Ti ho inviato un’email dal tuo account” con cui si apre la mail di minaccia. Si nota infigura come, in una delle decine di messaggi che ha ricevuto lo scrivente, il mittente risulta lo stesso del destinatario.

Ovviamente i criminali non hanno bucato la casella di posta, attaccato il server o forzato la password anzi, non hanno accesso alcuno alla vostra mail: il “trucco” con il quale fingono l’invio da parte del proprietario della casella di posta è banale, fanno semplicemente un “email address spoofing”, alterando il mittente nel momento in cui inviano la mail. Il server di posta o il programma che utilizzate per guardare le email, se non invieranno la mail alla casella dello spam, la inseriranno nella posta inviata, dando quindi l’impressione che l’invio sia partito da voi.

Si corrono dei rischi?

Confermiamo che, come per le altre ondate di spam, si tratta di un bluff: non cadete nella tentazione di pagare “nel dubbio che si tratti di una minaccia reale” e non andate in ansia. Cancellate la mail, che probabilmente è stata già salvata in automatico nella cartella dello spam, e ignorate la minaccia. Se potete, marcatela come SPAM o PHISHING, così che il provider di posta – quando lo faranno in tanti – capirà che si tratta di mail da togliere dalle inbox e mettere direttamente nelle cartelle di SPAM, in modo che i prossimi destinatari non vedranno neanche i messaggi e saranno più al sicuro.

In ogni caso, non si corre nessun rischio e non dovete pagare. Per precauzione, cambiate se volete le password dell’account di posta elettronica che dovrebbe essere stato “hackerato” e attivate l’autenticazione a due fattori, che protegge il vostro profilo inviando un PIN di conferma sul numero di telefono o sull’app dello smartphone ogni volta che si tenta un login da un nuovo dispositivo o una rete sospetta.

Cosa succede se ho aperto la mail?

Non succede tendenzialmente nulla, queste mail non hanno allegati né codici di tracking che possono informare l’autore del fatto che sono state aperte. Il fine non è quello d’infettare i sistemi ma di far credere di averlo fatto, quindi il contenuto è un semplice testo, senza rischi per i sistemi. Ovviamente ogni campagna di mailing può variare, ma questa – stando ai numerosissimi campioni ricevuti – risulta essere innocua.

Sono molto rari i malware che infettano un PC o uno smartphone con la semplice apertura di una mail: in genere per infettare un dispositivo è necessario scaricare un allegato, cliccare su di un link (e poi scaricare un file), avviare un programma o aprire un file convinti che sia un documento (mentre invece è un programma che avvia il download del software che poi infetta il sistema).

Le minacce sembrano reali: tecnicamente lo sono?

Ogni singola minaccia è una bufala, anche soltanto analizzandola dal punto di vista tecnico. I delinquenti che hanno inviato le mail infatti:

- non possono sapere se sono state aperte, quindi non possono agire una volta passate le 48 ore dall’apertura;

- non possono aver infettato con facilità le vittime mediante “malware attraverso siti per adulti” visitati dalle vittime, dato che l’inoculazione di software malevolo tramite siti web è piuttosto complessa e richiede che si verifichino diversi presupposti che raramente si verificano… avrebbero fatto miglior figura a dire di aver ottenuto le credenziali tramite phishing;

- non possono distinguere se una vittima ha pagato il riscatto, quindi chi lo ha fatto è come se avesse spedito dei contanti mettendo una lettera senza indicare il mittente;

- non hanno bucato alcuna casella di posta, altrimenti l’invio partirebbe realmente da essa, mentre analizzando gli header RFC822 del messaggio si vede che il mittente è stato “inserito” artificiosamente nel messaggio così da sembrare identico al ricevente;

- non hanno materiale riservato per porre in atto il ricatto, altrimenti ne avrebbero inserito in allegato un campione per rendere la minaccia più credibile;

- questi messaggi girano da diversi mesi e nessuno ha mai rilevato una minaccia posta in atto per non aver pagato… questo non significa che non possa avvenire, ci sono episodi di hacking reali nei quali sono stati sottratti dati e minacciata la vittima di pubblicazione, ma si tratta di altri casi avvenuti con altre modalità;

- non possono essere certi che gli indirizzi IP e gli indirizzi bitcoin non vengano tracciati;

- non possono monitorare la pubblicazione dei messaggi, per “vendicarsi” pubblicando i video asseritamente acquisiti: avendo inviato decine se non centinaia di migliaia di messaggi che vengono pubblicati da mesi su forum e siti web come questo, dovrebbero pubblicare video ogni minuto della loro giornata.

E’ necessario fare denuncia?

Certamente la denuncia presso l’Autorità Giudiziaria è un atto civilmente utile per rendere edotta la macchina della Giustizia di questo tipo di truffe. Nel caso specifico, il rischio è che in pochi giorni arrivino decine se non centinaia di migliaia di denunce, oberando così gli Uffici che sono già certamente impegnati in attività d’indagine su casi ben più “concreti”. Un buon compromesso può essere quello di fare denuncia e segnalazione online presso la Polizia Postale, eventualmente recandosi di persona nel caso in cui le minacce fossero più serie di quanto indicato in questi messaggi di spam.

Da dove hanno preso gli indirizzi di posta elettronica?

Se vi chiedete come e da dove i delinquenti hanno preso gli indirizzi di posta elettronica, la risposta – come per gli altri casi di spam con minaccia e ricatto in bitcoin – è semplice: i delinquenti hanno scaricato gli elenchi di indirizzi e credenziali chiamati “leak” disponibili su web e dark web e li hanno utilizzati per inviare i messaggi di posta minatori.

Una verifica che chiunque può fare è quella di controllare se il proprio indirizzo è presente in questi elenchi, ad esempio tramite una ricerca sul sito Have I Been Pwned e, nel caso in cui sia presente, cambiare la password e se possibile farlo anche su altri account sui quali era stata utilizzata la stessa parola chiave.

Qualcuno sta pagando il riscatto?

Al 17 gennaio 2019 (quindi dopo circa tre giorni dall’inizio della campagna di spam) l’dirizzo bitcoin 17YKd1iJBxu616JEVo15PsXvk1mnQyEFVt ha incassato in tre giorni circa 10.000 euro – quasi 3 bitcoin – ed è stato svuotato due volte, una il 14 gennaio e l’altra il 17 gennaio, non lasciando nulla sull’indirizzo. L’indirizzo bitcoin 17YKd1iJBxu616JEVo15PsXvk1mnQyEFVt fa parte di un wallet più grande che, a seguito di clusterizzazione per TXIN, risulta avere per ora 5 indirizzi bitcoin:

- 17YKd1iJBxu616JEVo15PsXvk1mnQyEFVt

- 18Pt4B7Rz7Wf491FGQHPsfDeKRqnkyrMo6

- 1GjZSJnpU4AfTS8vmre6rx7eQgeMUq8VYr

- 1PH5CYMeD4ZLTZ2ZYnGLFmQRjnptyLNqcf

- 1G1qFoadiDxa7zTvppSMJhJi63tNUL3cy7

E’ interessante notare come l’autore della truffa ha localizzato il messaggio di spam in base alla lingua assegnando un indirizzo bitcoin a ogni nazione e iniziando le campagne di mailing in periodi antecedenti rispetto a quelle italiane, secondo questo schema:

- 17YKd1iJBxu616JEVo15PsXvk1mnQyEFVt per la lingua italiana, con spam iniziato il 14 gennaio 2019 e un totale di 3.07 BTC incassati;

- 18Pt4B7Rz7Wf491FGQHPsfDeKRqnkyrMo6 per la lingua tedesca, con spam iniziato il 10 gennaio 2019 e un totale di 5.19 BTC incassati;

- 1GjZSJnpU4AfTS8vmre6rx7eQgeMUq8VYr per la lingua inglese, con spam iniziato l’8 gennaio 2019 e un totale di 3.37 BTC incassati;

- 1PH5CYMeD4ZLTZ2ZYnGLFmQRjnptyLNqcf per la lingua inglese, con spam iniziato il 13 gennaio 2019 e un totale di 0.5 BTC incassati;

- 1G1qFoadiDxa7zTvppSMJhJi63tNUL3cy7 per la lingua tedesca, con spam iniziato il 9 gennaio 2019 e un totale di 6 BTC incassati;

Sommando le varie mail di truffa in diverse lingue, a oggi giovedì 17 gennaio 2019 il delinquente che ha lanciato questa campagna di spam ha incassato in pochi giorni in totale circa 18 BTC, cioè circa 60.000 euro.

Per chi è curioso del testo del messaggio di posta che i criminali hanno inviato in tedesco e in inglese, può essere interessante approfondire le segnalazioni ricevute da siti stranieri che riportano il seguente testo in tedesco, con oggetto “Hohe Gefahr. Konto wurde angegriffen.”:

Hallo!

Wie Sie vielleicht bemerkt haben, habe ich Ihnen eine E-Mail von Ihrem Konto aus gesendet.

Dies bedeutet, dass ich vollen Zugriff auf Ihr Konto habe.

Ich habe dich jetzt seit ein paar Monaten beobachtet.

Tatsache ist, dass Sie über eine von Ihnen besuchte Website für Erwachsene mit Malware infiziert wurden.

Wenn Sie damit nicht vertraut sind, erkläre ich es Ihnen.

Der Trojaner-Virus ermöglicht mir den vollständigen Zugriff und die Kontrolle über einen Computer oder ein anderes Gerät.

Das heißt, ich kann alles auf Ihrem Bildschirm sehen, Kamera und Mikrofon einschalten, aber Sie wissen nichts davon.

Ich habe auch Zugriff auf alle Ihre Kontakte und Ihre Korrespondenz.

Warum hat Ihr Antivirus keine Malware entdeckt?

Antwort: Meine Malware verwendet den Treiber.

Ich aktualisiere alle vier Stunden die Signaturen, damit Ihr Antivirus nicht verwendet wird.

Ich habe ein Video gemacht, das zeigt, wie du befriedigst dich… in der linken Hälfte des Bildschirms zufriedenstellen,

und in der rechten Hälfte sehen Sie das Video, das Sie angesehen haben.

Mit einem Mausklick kann ich dieses Video an alle Ihre E-Mails und Kontakte in sozialen Netzwerken senden.

Ich kann auch Zugriff auf alle Ihre E-Mail-Korrespondenz und Messenger, die Sie verwenden, posten.

Wenn Sie dies verhindern möchten, übertragen Sie den Betrag von 371€ an meine Bitcoin-Adresse

(wenn Sie nicht wissen, wie Sie dies tun sollen, schreiben Sie an Google: “Buy Bitcoin”).

Meine Bitcoin-Adresse (BTC Wallet) lautet: 1G1qFoadiDxa7zTvppSMJhJi63tNUL3cy7

Nach Zahlungseingang lösche ich das Video und Sie werden mich nie wieder hören.

Ich gebe dir 48 Stunden, um zu bezahlen.

Ich erhalte eine Benachrichtigung, dass Sie diesen Brief gelesen haben, und der Timer funktioniert, wenn Sie diesen Brief sehen.

Eine Beschwerde irgendwo einzureichen ist nicht sinnvoll, da diese E-Mail nicht wie meine Bitcoin-Adresse verfolgt werden kann.

Ich mache keine Fehler.

Wenn ich es herausfinde, dass Sie diese Nachricht mit einer anderen Person geteilt haben, wird das Video sofort verteilt.

Schöne Grüße!

In lingua inglese, lo stesso messaggio arrivato in Italia e in Germania ha invece oggetto “Your account is being used by another person” e il testo che segue:

Hi, stranger! I hacked your device, because I sent you this message from your account. If you have already changed your password, my malware will be intercepts it every time. You may not know me, and you are most likely wondering why you are receiving this email, right? In fact, I posted a malicious program on adults (pornography) of some websites, and you know that you visited these websites to enjoy (you know what I mean). While you were watching video clips, my trojan started working as a RDP (remote desktop) with a keylogger that gave me access to your screen as well as a webcam. Immediately after this, my program gathered all your contacts from messenger, social networks, and also by e-mail. What I’ve done? I made a double screen video. The first part shows the video you watched (you have good taste, yes … but strange for me and other normal people), and the second part shows the recording of your webcam. What should you do? Well, I think $671 (USD dollars) is a fair price for our little secret. You will make a bitcoin payment (if you don’t know, look for “how to buy bitcoins” on Google). BTC Address: 1GjZSJnpU4AfTS8vmre6rx7eQgeMUq8VYr (This is CASE sensitive, please copy and paste it) Remarks: You have 2 days (48 hours) to pay. (I have a special code, and at the moment I know that you have read this email). If I don’t get bitcoins, I will send your video to all your contacts, including family members, colleagues, etc. However, if I am paid, I will immediately destroy the video, and my trojan will be destruct someself. If you want to get proof, answer “Yes!” and resend this letter to youself. And I will definitely send your video to your any 19 contacts. This is a non-negotiable offer, so please do not waste my personal and other people’s time by replying to this email. Bye!